主页 > imtoken官网下载2.0 > 2022年6月勒索病毒形势分析

2022年6月勒索病毒形势分析

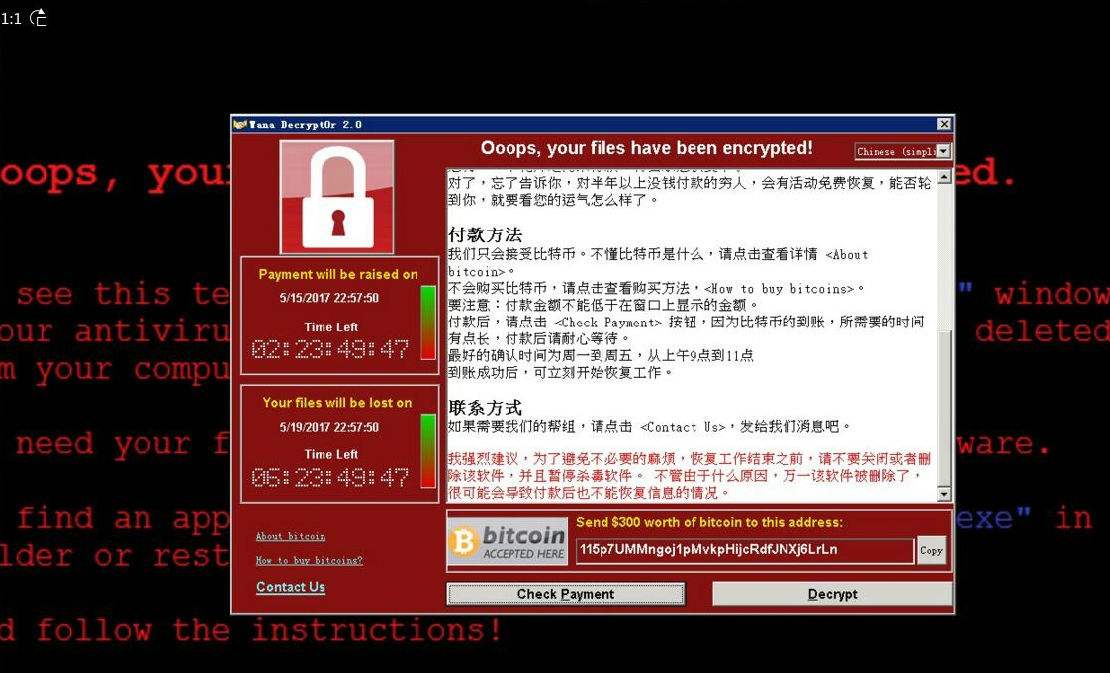

自勒索病毒蔓延以来,360反勒索服务已收到上万起勒索病毒感染求助。 随着新型勒索病毒的快速蔓延,企业数据泄露风险持续上升,勒索金额从数百万美元到近亿美元不等的勒索案件也层出不穷。 勒索病毒对企业和个人的影响越来越广,危害越来越大。 360安全中心对勒索软件进行了全方位的监控和防御,为需要帮助的用户提供360反勒索软件服务。

2022年6月,全球新增活跃的勒索病毒家族包括:BlueSky、Crimson Walrus、SiegedSec、Agenda、Kawaii、DamaCrypt、RedTeam等家族,其中Crimson Walrus和SiegedSec为双重勒索病毒、勒索病毒家族。

本月值得关注的热点有3个:

1、LockBit 3.0来了比特币病毒黑客是谁,率先推出勒索软件漏洞赏金计划,率先在数据泄露网站上增加购买/销毁/延迟受害者组织/企业数据的支付通道。

2.本月各种“新”勒索软件活跃。 包括使用全中文提示的勒索病毒Rook,通过SQLGlobeImposter渠道传播的BlueSky新型勒索病毒,以及通过僵尸网络和远程桌面协议传播的勒索病毒Pipikaki。

3、针对QNAP设备的勒索攻击持续活跃,eCh0Raix勒索攻击并未停止,新增DeadBolt勒索攻击。

基于对360反勒索软件数据的分析研判,360政企安全集团高级威胁研究与分析中心(CCTGA勒索软件防御与应对工作组成员)发布了本报告。

感染数据分析

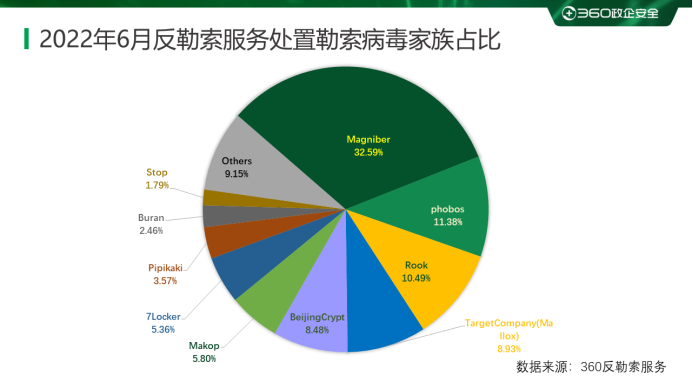

根据本月被勒索病毒受害者感染的勒索病毒家族统计,Magniber家族以32.59%排名第一,phobos以11.38%紧随其后,Rook家族以10.49%排名第三。

本月上旬消失数月的Rook勒索病毒家族,带着新的后缀和勒索提醒信息卷土重来。 本月下半月,通过隐形僵尸网络和RDP爆发传播的Pipikaki在中国异常活跃。

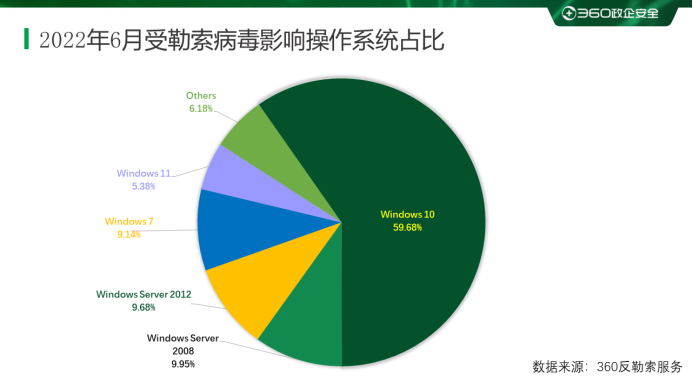

根据本月受害者使用的操作系统统计,排名前三的分别是:Windows 10、Windows Server 2008、Windows Server 2012。

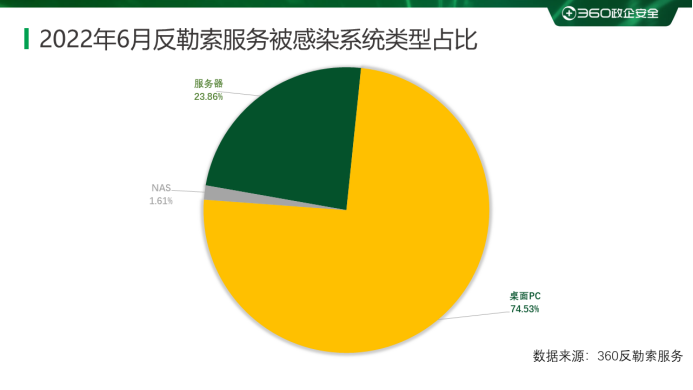

从2022年6月受感染系统中桌面系统和服务器系统的占比来看,受攻击的系统类型仍然以桌面系统为主。 与上月相比,无较大波动。

勒索软件流行分析 LockBit 3.0 攻击

本月,Lockbit勒索软件团伙正式发布3.0版本,并在其数据泄露网站发布公告,邀请全球所有安全研究人员参与该团伙的漏洞赏金计划——根据漏洞严重程度,可兑换争取1000万到100万美元的奖金。

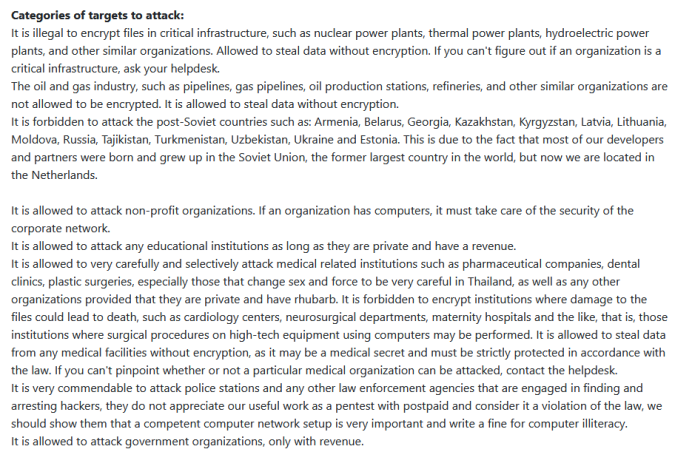

该勒索团伙还在其数据泄露网站上发表了一篇长文,详细描述了该团伙可以为病毒运营者和发射者提供的支持,包括:安全软件绕过、网络资源检测、域内自动分发、数据窃取等。 . 同时详细列出了哪些类型的企业不允许实施加密,但可以窃取重要数据,如:核电站、火电厂、水电站等关键基础设施; 石油、天然气等能源行业; 可能影响生命的医疗机构等。并鼓励病毒运营者和发射者对警察局和任何从事发现和逮捕黑客的执法机构发动攻击。

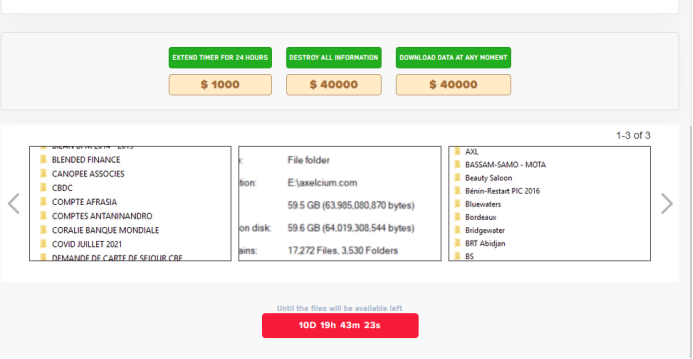

在公布的受害组织/企业链接中,可以直接看到该团伙索要的赎金金额。 目前,该团伙为数据被盗的受害组织/企业提供了以下三种选择(黑客会看重受害组织/企业窃取的数据,所以每个受害组织/企业的赎金都不一样,以下是受害企业的例子):

4. 提供 1,000 美元以将数据泄露倒计时延迟 24 小时。

5. 提供 40,000 美元的赎金以销毁被盗数据。

6.提供4亿美元数据买回被盗数据。

多种“新”勒索软件本月活跃

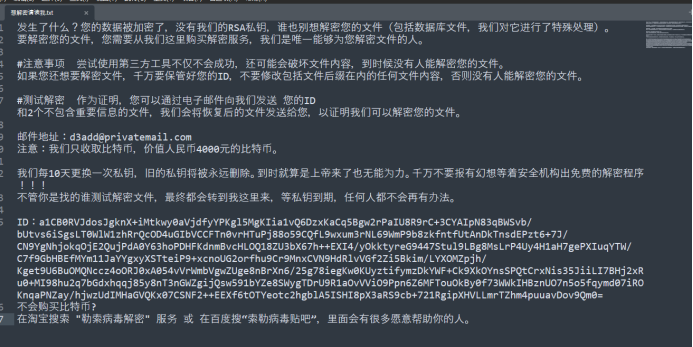

360安全大脑检测到3个勒索病毒本月异常活跃。 其中首当其冲的就是本月早些时候消失了几个月又重新回到公众视野的 Rook 勒索软件。 在消失之前,这家人曾短暂地试图通过模仿 LockBit 和 BlackCat 这两种流行的双重勒索病毒来迷惑公众,然后就消失了。 本次返还中使用的勒索提示信息为完整中文版,向每位受害人索要价值4000元人民币的比特币。 同时也提醒受害者比特币病毒黑客是谁,可以通过淘宝和勒索贴吧获得解密帮助。

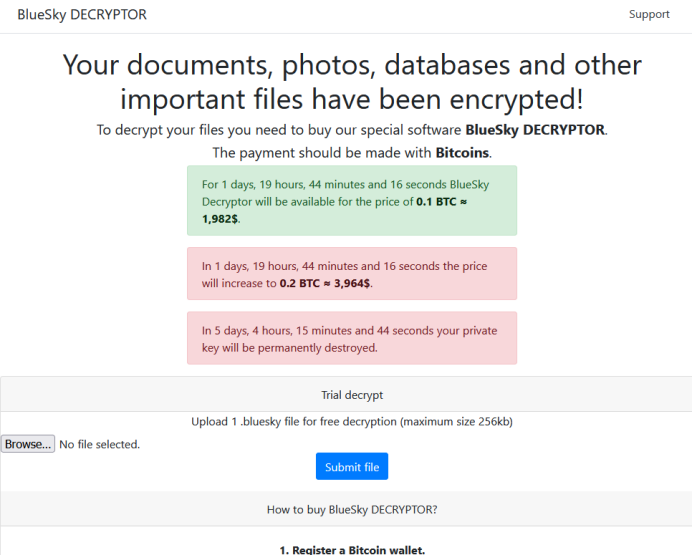

第二个是本月中旬出现的名为BlueSky的勒索软件。 根据360安全大脑监测的数据分析,该家族通过SQLGlobeImposter渠道传播(该渠道传播方式为:黑客通过暴力破解获取数据库密码,然后向被攻陷设备释放各类病毒木马)。 受害者通常会被要求支付 0.1 比特币作为赎金(截至发稿时约合人民币 13,291 元)。

第三个是本月晚些时候开始活跃的 Pipikaki 勒索软件家族。 虽然这个家族是4月份在国外被发现的,但这个月才开始在国内传播。 通过360安全大脑监控数据分析发现,该家庭不仅通过暴力破解远程桌面弱密码后手动投毒,还通过无形的僵尸网络进行传播。 被攻击设备在受到攻击前通常运行AutoDesk注册机、CAD注册机、KMS注册机等工具软件。 而这些程序通常都带有恶意代码,会在受害者机器中写入定时任务,定时启动,以达到长期驻留在受害者系统的目的,然后由僵尸网络控制者决定投放什么类型的病毒木马它。 也正是由于这种先感染后控制投毒的特点,受害者运行此类工具后并不会立即对文件进行加密,这也使得事后分析病毒来源变得困难。

NAS设备迎来新对手

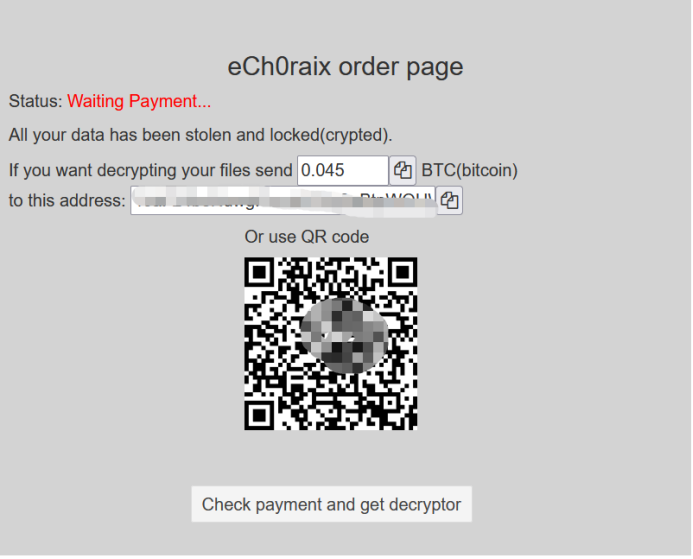

本月早些时候,一些 QNAP 设备遭到 eCh0raix 勒索软件的攻击。 自2019年夏季以来,eCh0raix(又名QNAPCrypt)多次对QNAP NAS设备发起大规模攻击并成功入侵。 直到2020年5月,该家族仍有攻击活动,2021年12月中旬开始针对NAS设备发起新一轮大量弱口令攻击,2022年2月上旬这波攻击才逐渐放缓。

新一轮的eCh0raix攻击出现在6月8日左右。 目前已经捕获了数十个eCh0raix的变种样本,实际攻击成功的数量估计还要更高。

此外,QNAP 于 6 月 17 日再次警告其用户,提防针对其设备的另一种勒索软件攻击——DeadBolt。 根据QNAP产品安全事件响应小组(QNAP PSIRT)的调查,这两次勒索软件攻击针对的是使用QTS 4.3.6和QTS 4.4.1的NAS设备,受影响的型号主要是TS-x51系列和TS -x53系列. “此警告是继公司自 2022 年初以来发布的第四次相关警报信息之后发出的,所有这些信息都建议用户保持设备处于最新状态,不要将其暴露在互联网上。”

黑客信息泄露

以下是本月收集到的黑客邮箱信息:

表 1. 黑客电子邮件

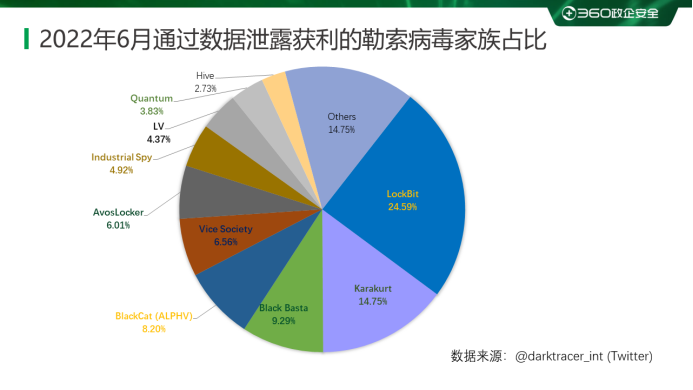

目前,利用双重勒索或多重勒索方式获利的勒索病毒家族越来越多,勒索病毒带来的数据泄露风险也越来越大。 以下是本月从数据泄露中获利的勒索软件家族占比。 此数据仅适用于未能支付赎金或拒绝支付赎金的人(已支付赎金的公司或个人可能不会出现在此列表中)。

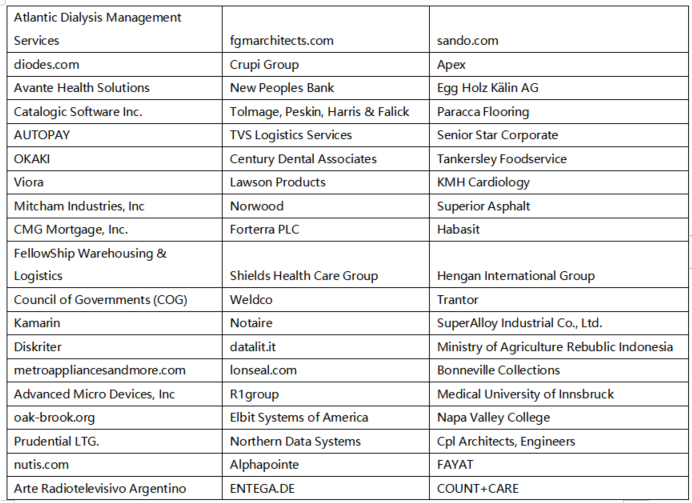

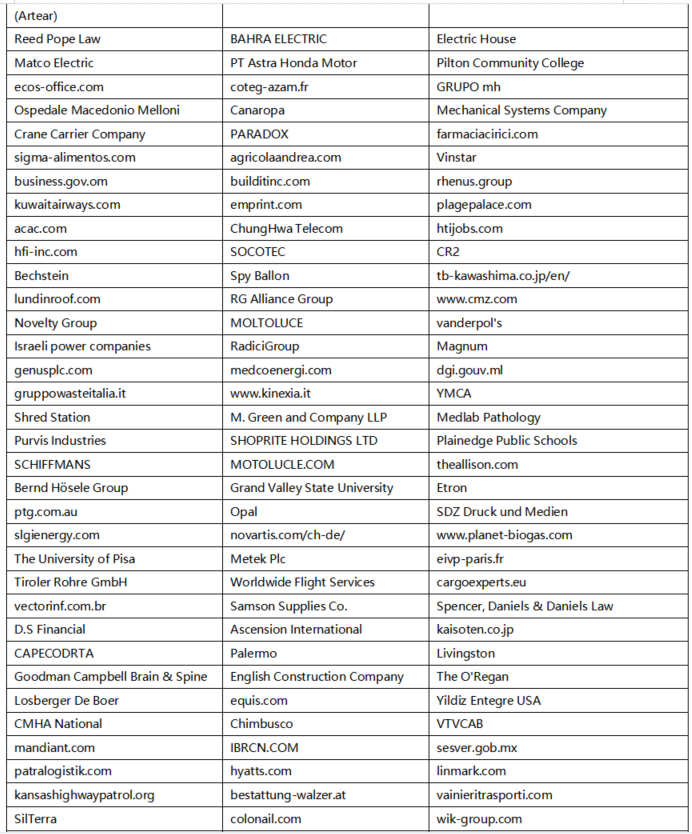

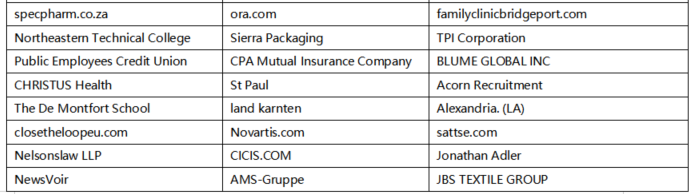

以下是本月受到双重勒索软件家族攻击的企业或个人。 如果不存在数据泄露风险,企业或个人也应尽快进行自查,做好数据泄露准备,并采取补救措施。

本月共有183家机构/企业遭受勒索攻击,其中中国7家机构/企业(含台湾省3家机构/企业)本月遭遇双重/多重勒索。

表 2. 受影响的组织/企业

系统安全防护数据分析

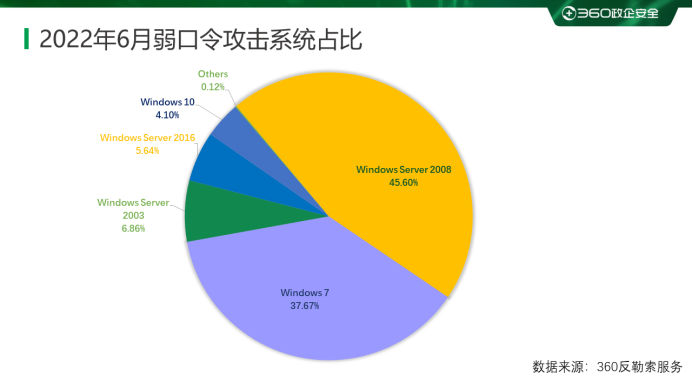

本月受攻击的系统版本中,排名前三的分别是Windows Server 2008、Windows 7和Windows Server 2003。

2022年6月统计被攻击系统所属区域发现,与前几个月收集的数据相比,区域排名和占比变化不大。 数字经济发达地区仍是攻击的主要目标。

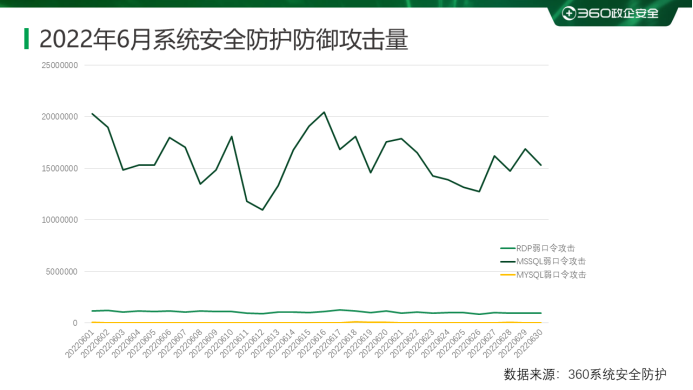

通过观察2022年6月的弱口令攻击情况,发现RDP弱口令攻击和MYSQL弱口令攻击整体上没有大的波动。 MSSQL弱口令攻击虽然时有起伏,但没有大的变化。

勒索软件关键词

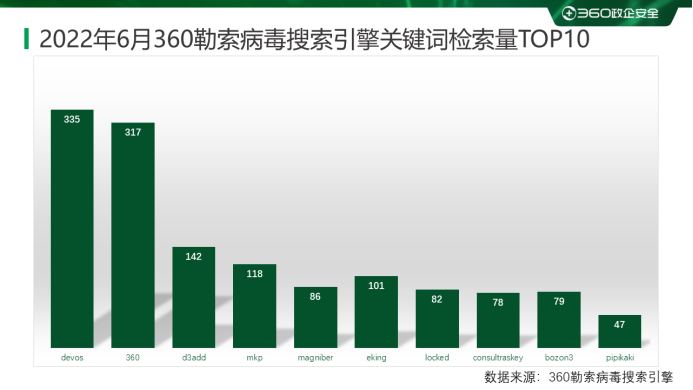

以下为本月榜单活跃勒索关键词统计,数据来自360勒索搜索引擎。

ldevos:这个后缀有3种情况,都是因为加密文件的后缀会变成devos,所以都成为关键字。 然而,本月活跃的是 phobos 勒索软件家族。 该家族的主要传播方式为:通过暴力破解远程桌面密码成功后手动中毒。

l360:属于BeijngCrypt勒索病毒家族,因被加密文件的后缀会更改为360而成为关键字。该家族的主要传播方式为:通过暴力破解远程桌面密码成功后手动投毒,而此月,通过弱数据库密码攻击新传播。

ld3add:属于Rook勒索病毒家族,由于加密后的文件后缀会变成d3add而成为关键词。该家族主要通过隐身僵尸网络传播

lmkp:属于Makop勒索病毒家族,由于被加密文件的后缀会变成mkp而成为关键词。 该家族的主要传播方式为:通过暴力破解远程桌面密码成功后手动投毒。

lMagniber:Magniber系列勒索病毒主要通过伪装成Win10/win11的补丁/升级包进行传播。

leking:属于phobos勒索病毒家族,由于被加密文件的后缀会被改成eking而成为关键词。 该家族的主要传播方式为:通过暴力破解远程桌面密码成功后手动投毒。

llocked:locked已被多个家族使用,但本月使用该后缀的家族是TellYouThePass勒索病毒家族。 由于加密文件的后缀会变成locked,所以就变成了关键字。 本月该家族的主要传播方式为:通过Log4j2漏洞进行传播。

lconsultraskey:属于TargetCompany(Mallox)勒索病毒家族,由于加密文件的后缀会被改为consultraskey-id而成为关键字。 该家族存在多种传播途径,包括隐藏僵尸网络、横向渗透、数据库弱口令爆破等。 本月新增通过入侵网络应用传播。

lbozon3:与 consultraskey 相同。

lpipikaki:属于 Pipikaki 勒索软件家族。 因为加密后的文件后缀会被改成@pipikaki,所以变成关键字了。 该家族主要利用隐藏的僵尸网络和暴力破解远程桌面密码成功并手动投毒。

解密高手

从解密大师本月解密的数据来看,Sodinokibi的解密量最大,其次是Coffee。 Crysis 家族加密的设备使用 Decryptor 解密文件的用户数量最多,其次是 GandCrab 家族加密的设备。

2022年上半年勒索病毒发展回顾

2022年上半年,勒索病毒攻击势头不减,继续领跑全球网络安全热点。 360政企安全集团高级威胁研究分析中心对国内外勒索病毒攻击情况进行了分析,总结出一些新的攻击特征如下:

1. 勒索软件成为网络战的首选武器

在现代国际冲突中,越来越多的冲突呈现出网络战先于“热战”的趋势。 勒索病毒作为一种低成本、高效率的网络破坏武器,越来越受到攻击者的青睐,以商业勒索病毒为幌子发起的“伪旗”攻击层出不穷。

今年上半年俄乌冲突期间,勒索软件成为多方使用的网络武器之一。 在过去几年的攻击中,也出现了以NotPetya为代表的网络武器。 利用勒索软件发起破坏性攻击,可以掩盖攻击的真实意图,使受害者放松警惕,认为这只是一次例行的商业攻击。 今年早些时候,HermeticWiper、WhisperGate 等雨刮器对多个关键基础设施造成了广泛破坏,再次展示了此类攻击的威力。

在数字时代,网络战将成为任何形式冲突的首选攻击方式。 网络战攻击不仅仅是为了窃取情报,还可以对交通、能源、金融等基础设施造成破坏。 然而,网络中的任何设备节点都可能成为攻击跳板,从而导致严重的后果。 因此,我们必须认清网络战的严峻形势,正视它。

2. 国内传播多元化、多样化,传播更趋于本土化

以Log4j2漏洞为代表的一批高危安全漏洞拉开了今年网络攻击事件的序幕。 年初,TellYouThePass勒索病毒家族先后利用Log4j2漏洞、Spring漏洞、Sunflower漏洞等多个Nday漏洞疯狂传播。 之后,Magniber也不甘示弱,开始冒充系统升级,利用网页挂马传播,迅速占据了国内第一的位置。 随后,Rook通过携带恶意代码的第三方软件进行传播; TargetCompany (Mallox) 勒索软件通过网络应用程序入侵渠道等传播。

可见,国内勒索病毒的传播方式越来越多样化,竞争也越来越激烈。 勒索病毒的趋势不再由少数顶级家族所掌控,其传播方式也越来越“接地气”——无论是越来越多的漏洞攻击,还是Magniber等本土特色。 . 攻击手段无孔不入,也加速了勒索软件对普通用户和中小企业的入侵。

另一方面,针对NAS、Linux系统、MacOS的攻击也明显增加。 过去,被公众普遍认为“安全”的设备实际上并不安全,也无法免于勒索软件的攻击。

三、病毒团伙的勾心斗角、抓捕与地缘政治

年初Conti帮派的内讧,以及其内部数据的泄露,给了安全研究人员研究勒索软件攻击问题的良好视角。 从泄露的内部资料可以看出,Conti是一个复杂的组织,成员分工明确复杂,与TrickBot、Emotet等多个黑业组织有着密切联系。 公开的内容还包括大量的攻击方法、教程、工具、勒索源代码等,使用开源代码编写的变种勒索病毒很快就出现了。

与此同时,臭名昭著的敲诈勒索团伙REvil的多名成员被捕。 官方消息:联邦安全局 (FSB) 宣布已逮捕 14 名与网络犯罪团伙 REvil 有关的人员,并没收了超过 4.26 亿卢布的财产。 连同先前被捕的成员,至少有20名属于该团伙的成员被捕。

由于俄罗斯与乌克兰的冲突,数个黑客组织也纷纷选边站队,数个知名黑客组织均声称要发动大规模网络攻击。 上半年,黑产团伙活跃、混乱。

4、支付方式多样化

自从 DarkSide 去年勒索美国石油管道公司的比特币并追回后,勒索攻击者对比特币的信任度一直在下降,越来越多的攻击者开始选择 Monero、Zcash、Dash 等替代支付手段方案——这今年的趋势更加明显。 这也说明,不受监管的支付工具是这类黑产的重要依赖手段。 越来越多的匿名支付工具和更好的匿名性也给打击勒索软件犯罪带来了巨大挑战。